マルウェア「Emotet」の日本語メール集

どうもsugimuです。

マルウェア「Emotet」の感染を狙ったメールにはある程度ですが、いくつかの規則性があります。

ぱっと見でわかるような備忘録用として規則性ごとに分類して残していこうと思います。

※ 可能な範囲でまとめているため網羅性はありません。

※ 不足しているメールや今後新たに確認されたメールについては、可能な範囲で追記していきたいと思います。

※ 受信したメールが以降で紹介されていないからといって、無害な正規メール(=開いても問題ない)であるとは限りませんので、予めご了承ください。

※ 英語表記やそれ以外の言語の表記でのメールも日本国内には着弾していることを確認していますが、本記事には含めていませんので、注意してください。

※ 予告なく内容の変更・非表示等にする場合があります。

[2020年09月05日公開]

目次

- 国内におけるEmotetの感染状況

- Emotetの感染を狙ったメール

- 添付ファイルのドキュメントファイル(Word)を開いた際に表示される画像

- 感染した場合、感染が疑われる場合、疑わしいメールが届いた場合、対策について

国内におけるEmotetの感染状況

既にご存じの方も多いと思いますが、Emotetに関連した攻撃・感染被害が増加しています。

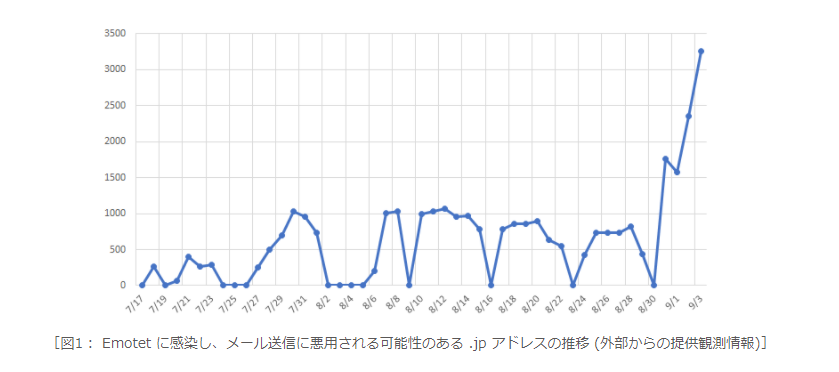

日本国内でも2020年07月17日に攻撃が再開されて以降、徐々にEmotetに感染した被害組織が増加していましたが、

2020年08月31日ごろから感染組織が爆増していることを確認しておりました。

あぁ

— sugimu (@sugimu_sec) 2020年8月31日

jpドメインのEmotet感染組織がやばい

爆増してる...

.jpの2020/08の #Emotet に感染しメール送信している数の推移

— bom (@bomccss) 2020年9月1日

昨日から急増しています。

また、日本向けにメールが出ていなくとも、日本からメールが出てしまっている状態です。

組織内から感染端末がないか、メールが出ていないか、今一度ご確認ください。 pic.twitter.com/rixlrY1WQ8

JPCERT/CCの情報によると9月に入った今現在では既に3,000を超えるメールアカウントの感染が確認されており、複数のセキュリティ機関からも注意喚起が発信されている状況です。

2020年09月02日には情報処理推進機構(IPA)もEmotetに関連した相談が急増していると発表しており、7~8月の2カ月でEmotet関連の相談が34件だったにも関わらず、2020年9月1日と2日の午前中だけで23件の相談が寄せられていたそうです。

ばらまき型メールを監視・共有するセキュリティー技術者の集まりである、ばらまきメール回収の会のわが氏によれば、2020年09月03日の13時15分時点で観測している感染したメールアカウント数は2566件に上っていたそうです。(以下、記事から一部引用)

※ ばらまきメール回収の会についてはこちらをご参照ください。

また、国内の複数組織において、「Emotetに感染していた」「Emotetに感染し、マルウェア付きのメールをばらまいてしまった」「組織名を騙られてEmotetの感染を狙ったメールがばらまかれた」等のプレスリリースが、複数出ています。

Emotetの感染を狙ったメール

Emotetの感染を狙ったメールには大きく分けて2種類(厳密にはもう少しある)あります。

今回はそのうちの「ばらまき型」と「返信型」(の一部)と呼ばれる2種類に主にフォーカスを当てて、実際に観測したメールの内容を紹介していこうと思います。

※ 観測できていないものについては紹介していない場合がありますのでご了承ください。

なお、まとめ方については、ばらまきメール回収の会のbom氏のまとめ方に概ね沿っています。(順不同)

2020/09/04の日本語 #Emotet の件名まとめhttps://t.co/tDgjzEtALk

— bom (@bomccss) 2020年9月4日

古い件名が復活しました。

■件名種別

・会議系

・協力会社各位系

・会議の議題系

・トレンド系

・コロナ系

・ハッキング系

・各位系

・消防検査系

・助けて系/E1

・返信型

返信型の添付ファイルには新しい名前が出てきました。 pic.twitter.com/mWF58h1zUU

自社組織や個人で使用しているメールアカウントで、紹介した内容と同じメールや似たようなメールを受信した場合、Emotetの感染を狙ったメールの可能性がありますので、注意してください。

アンケートを装うメール

9月25日 6:57頃から確認されているアンケートを装うメールです。

アンケートを装うメールでは、ばらまき型と返信型の両方を確認しています。

現在確認している件名と添付ファイルは以下に記載します。

■件名

アンケ−ト お手伝いいただける日程について、アンケ−トを取らせ Re: [実際のメールの件名] RE: [実際のメールの件名] Fwd: [実際のメールの件名]

■添付ファイル名

アンケ−ト.doc

トレンドマイクロをかたるメール

9月3日、6時35分ころから確認されているメールです。

トレンドマイクロをかたったメールでは、件名およびファイル名にいくつかのバリエーションがありますが、基本的に本文は一緒で件名と添付ファイル名が複数種類あることを確認しているため、

件名と添付ファイル名については以下に記載します。

■件名

トレンドマイクロ・カスタマー満足度アンケー トレンドマイクロ・カスタマー満足度アンケート調査 ご協力のお願い トレンドマイクロ・サポートセンター満足度アンケート調査 ご協力のお願い

■添付ファイル名

トレンドマイクロ・.doc トレンドマイクロ・カスタマー満足度アンケー.doc ト調査 ご協力のお願い.doc トレンドマイクロ・カスタマー満足度アンケート調査 ご協力のお願い.doc

これらの件名もしくはドキュメントファイルが添付されていた場合注意が必要です。

また、これら以外にも存在する可能性があります。

なお、こちらのメールについては、9月3日にトレンドマイクロから注意喚起が出ています。(2020年09月06日 11時 追記)

ハッキング系

実際にはハッキング被害には遭っていませんが、ハッキング被害に遭ったと誤認させるようなメールの内容になっています。

ハッキング系のメールでは添付ファイル名を複数確認していますので、以下に記載します。

■添付ファイル名

アクションガイド [日付].doc 情報 [日付].doc 説明書 [日付].doc 取扱説明書 [日付].doc instruction [日付].doc INFO [日付].doc untitled [日付].doc

添付ファイル名については他にも存在する可能性があります。

コロナウイルス系

コロナウイルス系のメールは9月4日ごろから確認されていたようです。

こちらでは観測していませんでしたが、ばらまきメール回収の会のbom氏がツイートしてくれていたので、引用して紹介します。

2020/09/04の日本語 #Emotet の件名まとめhttps://t.co/tDgjzEtALk

— bom (@bomccss) 2020年9月4日

古い件名が復活しました。

■件名種別

・会議系

・協力会社各位系

・会議の議題系

・トレンド系

・コロナ系

・ハッキング系

・各位系

・消防検査系

・助けて系/E1

・返信型

返信型の添付ファイルには新しい名前が出てきました。 pic.twitter.com/mWF58h1zUU

bomさんありがとうございます。

コロナウイルス系のメール添付ファイルについて、ハッキング系と同様以下のようなものが確認されているようです。

■添付ファイル名

アクションガイド [日付].doc 情報 [日付].doc 説明書 [日付].doc 取扱説明書 [日付].doc instruction [日付].doc INFO [日付].doc untitled [日付].doc 契約 [記号や数字] [日付].doc 情報 [日付].doc 添 [日付].doc

添付ファイル名については他にも存在する可能性があります。

会議系

会議系には複数の種類があります。

特徴として件名や本文の末尾に攻撃対象となるメールアドレスのドメインが含まれています。

会議の議題系

会議の議題系には複数の種類があります。

特徴として本文の末尾に攻撃対象となるメールアドレスのドメインが含まれています。

各位系

各位系のメールは9月3日ごろから確認されているメールだと思います。

現状確認している範囲では、件名が「各位」、添付ファイル名が「各位.doc」のものだけです。

助けて系

助けて系のメールはこちらでは観測していませんでしたが、ばらまきメール回収の会のbom氏がツイートしてくれていたので、引用して紹介します。

過去1/15-30頃に見られた以下の件名も本日は見ています。

— bom (@bomccss) 2020年9月3日

■件名

助けてください

助けが必要

問題

■添付ファイル名

変化[日付].doc

に修 [日付].doc

からの変更[日付].doc

添付ファイル名は協力会社各位系と同じです。

また件名[宛先表示名]で本文ハッキング系のものも本日は見ています。 pic.twitter.com/ZDTHhC7tH3

bomさんありがとうございます。

消防検査系

消防検査系のメールは9月1日から確認されているメールです。

なお、こちらのメールについては、9月3日に消防庁からも注意喚起が出ています。(2020年09月06日 11時 追記)

請求書系

請求書系のメールは、去年末から発生したEmotetの大規模感染時に確認されていたものですが、7月17日以降の攻撃でも確認されています。

請求書系メールの全てを紹介するのは困難ですが、以下のような本文になっているものなどを確認しています。

■本文(一例)

お世話になっております。 09月度御請求書をDOCファイルにて添付いたします。ご確認の程、よろしくお願い致します。 原本は郵送にて送付いたしますのでよろしくお願い致します。 どうぞよろしくお願いいたします。

お世話になっております。 請求書をお送りいたしましたので どうぞよろしくお願いいたします。

お世話になっております。 添付いたしますのでご確認ください。 内容に齟齬がございませんでしたら、 黒線太枠内をご記入いただき、社判を捺印の上 下記、住所までご郵送くださいませ。 どうぞよろしくお願いいたします。

お世話になっております。 どうぞよろしくお願いいたします。

また、件名やファイル名にある程度の規則性があるため、以下に件名とファイル名を記載します。

■件名

ご入金額の通知・ご請求書発行のお願い [数字][日付] 請求書の件です。 [数字][日付] 請求書送付のお願い [数字][日付]

■ファイル名

ご入金額の通知・ご請求書発行のお願い [数字][日付].doc 請求書の件です。 [数字][日付].doc 請求書送付のお願い [数字][日付].doc

ファイル名の先頭にランダムなアルファベットや数字が付く場合もあります。

協力会社各位系

協力会社各位系のメールは9月1日ごろから確認されているメールだと思います。

紹介したメールでは、Original Message以下の差出人が"{RCPT.NAME"となっており、本来そこにはなかった内容を書き込もうとして何らかの理由で失敗したような痕跡が残っています。

※ これは攻撃者によるオペレーションのミスなのか、プログラムのバグなのかはわかりません。

一方で、同系統のメールですがメール内容が一部異なることや末尾のOriginal Messageがないものも確認しています。

協力会社各位系のメールでは、件名や添付ファイル名にある程度の規則性がありますので、以下に件名と添付ファイル名を記載します。

■件名

RE: [個人名] もしくは [空白] Re: [個人名] もしくは [空白] Fwd: [個人名] [個人名] もしくは [企業名] [空白]

全体的に、返信や転送を装うものが多い気がします。

■添付ファイル名

変化 [日付].doc からの変更 [日付].doc に修 [日付].doc

[日付]部分では、いくつもの形式を確認しています。

09_03や2020-09、9月 03など様々です。

また、次の返信系の括りで紹介しますが、パスワード付きzipファイルが添付されたメールも確認しています。

返信系

返信系には複数の種類があり、実際のメールに返信する形で様々なファイル名のドキュメントファイルやパスワード付きzipファイルが添付されたケースを確認しています。

まず最初に、協力会社各位系ではあるものの添付ファイルがドキュメントファイルではなくパスワード付きzipファイルのメールです。

作成されたドキュメントファイルは絶対に実行しないように気を付けましょう。

次は実際のメールに返信する形で、パスワード付きzipファイルが添付されてパスワードが記載されたメールです。

上記以外にも件名や添付ファイル名が複数存在するので以下に記載します。

■件名

[実際のメールの件名] RE: [実際のメールの件名] Re: [実際のメールの件名] Fwd: [実際のメールの件名] [個人名]

実際のメールに返信する形となるため、形式的な件名はあまり存在せず、複数種類あることを確認しています。

■添付ファイル名

に修 [日付].zip 変更 [日付].zip からの変更 [日付].zip [ランダムアルファベット] [日付].zip [ランダムアルファベットと数字].zip

次は「構造図」、「契約」、「総会」などに関連したドキュメントファイルがが添付されたメールを紹介します。

件名や添付ファイル名は様々なバリエーションがあるため以下に記載しておきます。

■件名

[実際のメールの件名] RE: [実際のメールの件名] Re: [実際のメールの件名] Fwd: [実際のメールの件名] 別添 [日付] 添 通知 [日付]

■添付ファイル名

構造図.doc 組織の構造図.doc 最新の構造図.doc 契約 #[ランダム数字] [日付].doc 契約 [ランダム数字] [日付].doc 総会 [日付].doc ご入金額の通知・ご請求書発行のお願い [数字][日付].doc 請求書の件です。 [数字][日付].doc 請求書送付のお願い [数字][日付].doc アンケ−ト.doc アンケート.doc テスト結果.doc ビル.doc 作業計画.doc 報告.doc 報告書.doc 契約する.doc 注文.doc 税金.doc 給与.doc 資料.doc 追加分も.doc 更新のご案内.doc

その他の添付ファイルに関する情報

添付ファイルの拡張子について

上記では主にドキュメントファイル(.doc)やパスワード付きzipファイル(.zip)について紹介していますが、これまでの事例を含めると以下のような拡張子の添付ファイルを確認しています。

■添付ファイルの拡張子

.doc .docm .rtf .pdf .zip .txt

.doc/.docm/.rtfはMicrosoft Officeに紐づいていることがほとんどで、そのまま実行して「コンテンツを有効化する」とEmotetがダウンロード・実行されて感染します。

.prdはファイルの中にリンクが記載されており、リンクをクリックすることでEmotetの感染を狙ったドキュメントファイルがダウンロードされます。

.zipは現在返信型などで確認されているパスワード付きのものになります。

.txtは主に「リンク型」と呼ばれるメールに添付されており、ファイルそのものには意味はありませんが、メール本文にリンクが記載されており、リンクをクリックすることでEmotetの感染を狙ったドキュメントファイルがダウンロードされます。

添付ファイル名について

日本に着弾するメールの中で、日本語ではない件名、本文、添付ファイルのものも数多く確認しています。

参考程度ですが、添付ファイル名について過去にツイートした内容を記載します。(画像1枚目、2枚目参照)

画像1枚目、2枚目

— sugimu (@sugimu_sec) 2020年9月1日

2020-09-01 観測した #Emotet の感染を狙った添付ファイル名とその件数(上位140くらい)

※日本語ではない添付ファイル名も日本国内に着弾しています。

画像3枚目、4枚目#Emotet の感染を狙った #Maldoc のルアー

(5/5) pic.twitter.com/xpVkpZxvVr

添付ファイル数について

本記事で紹介しているメールは、主に添付ファイルが1つのものとなっていますが、現在添付ファイルが複数のメールを多数確認しています。

例えば、実際のメールから盗まれた.pdfファイルとEmotetの感染を狙ったドキュメントファイル(.doc)の2つであったり、実際のメールから盗まれた.xlsファイルとEmotetの感染を狙ったドキュメントファイル(.doc)の2つであるなどを確認しています。

以下は、ファイルが複数添付された返信型のメールです。

添付ファイルのドキュメントファイル(Word)を開いた際に表示される画像

Emotetは、主に添付もしくはリンク先からダウンロードされるドキュメントファイルを開き、「コンテンツを有効化する」ことで感染します。

※設定状況によっては「コンテンツを有効化する」をクリックしなくても、悪意のあるマクロが動作して感染する場合があります。

攻撃者がユーザにコンテンツを有効化させるためにドキュメント内にメッセージを表示していると思われますが、時期等によっては使用されるメッセージが異なったり、バリエーションが増えたりしていることを確認しています。

受信したメールの添付ファイルやリンク先からダウンロードしたドキュメントファイルを開いた際に、以下のようなメッセージ(2020年8月以降に確認されたもの)が表示された場合はEmotetに感染した可能性があるため、適切な対応を実施する必要があります。

■8月11日ごろに確認されたメッセージ

これら以外にも、過去に複数のメッセージが確認されており、現在も使いまわされている状況です。

以下はばらまきメール回収の会のwato氏がツイートしてくれているメッセージの画像です。

この勢いに乗っかって私が見つけたEmotet感染に繋がるDocファイルの画像集置いときます。

— watoly (@wato_dn) 2019年11月27日

開いた瞬間印象に残りやすいと思うので、注意喚起や想起に使えるかもです。

もちろんこれ以外のバージョンもありますし、今後攻撃者によって新バージョンが更新されていくと思います。 pic.twitter.com/odPfpUBTpB

全てのメッセージは紹介しきれていないと思いますが、上記のようなメッセージが表示された場合(過去開いたドキュメントファイルで表示された記憶があるなど)、Emotetもしくは何らかのマルウェアに感染している可能性があります。

もちろん「コンテンツを有効化する」をクリックしていないなど、悪意あるマクロ等が実行されていなければ感染していない可能性もあるため、調査や対応等はよく検討する必要があります。

感染した場合、感染が疑われる場合、疑わしいメールが届いた場合、対策について

Emotetに感染した場合や感染が疑われる場合は、以下の情報を参考に対応することを検討・対応しましょう。

blogs.jpcert.or.jp

www.jpcert.or.jp

www.ipa.go.jp

特に、感染した疑いがあるがハッキリわからない状況の際は、JPCERT/CCが開発したEmoCheckを利用することも一つの手かと思われます。

github.com

使用方法についても上述したJPCERT/CCのサイトに記載があるため、試してみるとよいでしょう。

※ 一般ユーザ権限と管理者権限の両方で実施することをおすすめします。

また、ばらまきメール回収の会で活動をしているbom氏のブログにも、感染時の対応が詳しく記載されているため、参考にするとよいでしょう。

bomccss.hatenablog.jp

現在、感染していない組織もこれらの情報をうまく活用し、対策や感染したときの対応フローなどあらかじめ検討・確認しておきましょう。

なお、自組織での対応が難しい場合などは、専門のセキュリティ機関等への相談も検討するべきでしょう。

< 更新履歴 >

2020年09月05日 23時 公開 2020年09月06日 11時 消防庁の注意喚起リンクを追加しました。 2020年09月06日 11時 トレンドマイクロ社の注意喚起リンクを追加しました。 2020年09月06日 23時 助けて系のメール情報と追加しました。 2020年09月14日 16時 メッセージ4を追加しました。 2020年09月14日 16時 返信系の添付ファイル名を追加しました。 2020年09月15日 8時 「構造図」、「契約」、「総会」に関連したドキュメントファイルが添付されたメールの画像・文言を追加しました。 2020年09月15日 9時 返信系に関して、一部文言を変更しました。 2020年09月15日 10時 件名「別添 [日付]」、「添」を追加しました。 2020年09年17日 13時 添付されるzipファイルに日本語がまじるようになったのでzipの添付ファイル名を追加しました。 2020年09月21日 23時 メッセージ5を追加しました。 2020年09月24日 16時 返信型に請求書系の添付ファイルが混じるようになったため追加しました。 2020年09月25日 9時 アンケートを装うメール、メッセージ6、7を追加しました。 2020年09月29日 9時,10時 新たに確認されたメッセージ8と返信型の添付ファイル名を大量に追加しました。 2020年10月14日 メッセージ9を追加しました。